Hvad er DDoS Attack? Hvordan forhindrer man DDoS-angreb?

Hvad Er Ddos Attack Hvordan Forhindrer Man Ddos Angreb

DDoS-angreb og DoS-angreb forekommer universelt på internettet, men definitionerne er tvetydige, og mange surfere forsømmer altid deres skade. For bedre at beskytte din netværkssikkerhed, denne artikel om MiniTool hjemmeside vil introducere dig til, hvordan du forhindrer et DDoS-angreb, og hvad et DDoS-angreb er.

Hvad er DDoS Attack?

Først og fremmest, hvad er et DDoS-angreb? DDoS-angrebet er et cyberangreb, der er designet til at påvirke tilgængeligheden af et målsystem, såsom et websted eller en applikation, for legitime slutbrugere.

Som sædvanlig vil en angriber generere et stort antal pakker eller anmodninger, der til sidst overvælder målsystemet. En angriber bruger flere kompromitterede eller kontrollerede kilder til at generere et DDoS-angreb.

Den pludselige stigning i beskeder, forbindelsesanmodninger eller pakker overvælder målets infrastruktur og får systemet til at bremse eller gå ned.

Typer af DDoS-angreb

Forskellige typer DDoS-angreb er rettet mod forskellige netværkstilsluttede komponenter. For at forstå, hvordan forskellige DDoS-angreb fungerer, er det nødvendigt at vide, hvordan netværksforbindelser er sat op.

Netværksforbindelser på internettet består af mange forskellige komponenter eller 'lag'. Ligesom at lægge et fundament for at bygge et hus, tjener hvert trin i modellen et andet formål.

Mens næsten alle DDoS-angreb involverer oversvømmelse af en målenhed eller netværk med trafik, kan angreb opdeles i tre kategorier. En angriber kan bruge et eller flere forskellige angrebsmidler eller kan genbruge flere angrebsmidler afhængigt af de forholdsregler, målet har taget.

Angreb på applikationslag

Denne type angreb kaldes nogle gange for et Layer 7 DDoS-angreb, med henvisning til Layer 7 i OSI-modellen, hvor målet er at udtømme målressourcen. Angrebet retter sig mod serverlaget, der genererer websider og transmitterer dem som svar på HTTP-anmodninger.

Det er beregningsmæssigt billigt at udføre en HTTP-anmodning på klientsiden, men det kan være dyrt for målserveren at svare, fordi serveren typisk skal indlæse flere filer og køre databaseforespørgsler for at oprette en webside.

HTTP Flood er en type applikationslagsangreb, der ligner at trykke på opdatering igen og igen i en webbrowser på et stort antal forskellige computere på samme tid - en strøm af HTTP-anmodninger oversvømmer serveren, hvilket forårsager et lammelsesangreb .

Protokolangreb

Protokolangreb, også kendt som state-depletion-angreb, overforbruger serverressourcer eller netværksenhedsressourcer såsom firewalls og belastningsbalancere, hvilket resulterer i serviceafbrydelser.

For eksempel er SYN-oversvømmelser protokolangreb. Det er ligesom en forsyningsrumsarbejder, der modtager forespørgsler fra en skranke i en butik.

Arbejderen modtager anmodningen, henter pakken, venter på bekræftelse og leverer den til skranken. Personalet var overvældet med så mange anmodninger om pakker, at de ikke kunne bekræfte dem, før de ikke kunne håndtere mere, hvilket efterlod ingen til at svare på anmodningerne.

Volumetriske angreb

Sådanne angreb forsøger at skabe overbelastning ved at forbruge al tilgængelig båndbredde mellem målet og det større internet. Et angreb bruger en form for forstærkningsangreb eller andre midler til at generere store mængder trafik, såsom botnet-anmodninger, til at sende store mængder data til målet

UDP-oversvømmelser og ICMP-oversvømmelser er to typer volumetriske angreb.

UDP-oversvømmelse - Dette angreb oversvømmer målnetværket med UDP-pakker (User Datagram Protocol) og ødelægger tilfældige porte på fjernværter.

ICMP oversvømmelse - Denne type DDoS-angreb sender også oversvømmelsespakker til målressourcen gennem ICMP-pakker. Det involverer at sende en række pakker uden at vente på et svar. Dette angreb bruger både input- og outputbåndbredde, hvilket forårsager den overordnede systemafmatning.

Hvordan opdager du et DDoS-angreb?

Symptomerne på et DDoS-angreb ligner det, du kan finde på din computer - langsom adgang til webstedsfiler, manglende evne til at få adgang til websteder eller endda problemer med din internetforbindelse.

Hvis du finder nogle uventede problemer med webstedsforsinkelse, kan du tvivle på, om synderen kan være DDoS-angreb. Der er nogle indikatorer, du kan overveje for at udelukke dit problem.

- En pludselig tilstrømning af anmodninger til et bestemt slutpunkt eller en bestemt side.

- En strøm af trafik stammer fra en enkelt IP eller række af IP-adresser.

- En pludselig stigning i trafikken opstår med jævne mellemrum eller på usædvanlige tidsrammer.

- Problemer med at få adgang til dit websted.

- Filer indlæses langsomt eller slet ikke.

- Langsomme eller ikke-responsive servere, inklusive 'for mange forbindelser' fejlmeddelelser.

Hvordan forhindrer man DDoS-angreb?

For at afbøde DDoS-angreb er nøglen at skelne angrebstrafik fra normal trafik. DDoS-trafik kommer i mange former på det moderne internet. Trafikdesign kan variere, lige fra ikke-vildledende enkeltkildeangreb til komplekse adaptive flervejsangreb.

Multi-direktionelle DDoS-angreb, som bruger flere angreb til at nedbringe målet på forskellige måder, vil sandsynligvis distrahere fra afbødningsindsatsen på alle niveauer.

Hvis afbødende foranstaltninger vilkårligt kasserer eller begrænser trafikken, vil normal trafik sandsynligvis blive kasseret sammen med angrebstrafikken, og angrebet kan blive ændret for at omgå de afhjælpende foranstaltninger. For at overvinde den komplekse destruktionsmetode er den lagdelte løsning den mest effektive.

Der er bedste praksis til at forhindre DDoS-angreb, og du kan prøve dem alle for at beskytte mod DDoS-angreb og minimere dit tab, hvis et DDoS-angreb dukker op.

Metode 1: Opret en flerlags DDoS-beskyttelse

DDoS-angreb er af mange forskellige typer, og hver type retter sig mod et andet lag (netværkslag, transportlag, sessionslag, applikationslag) eller kombination af lag. Derfor må du hellere oprette en DDoS-responsplan, der skal indeholde følgende krav.

- En systemcheckliste

- Et uddannet indsatshold

- Veldefinerede underretnings- og eskaleringsprocedurer.

- En liste over interne og eksterne kontakter, der bør informeres om angrebet

- En kommunikationsplan for alle andre interessenter, såsom kunder eller leverandører

Metode 2: Anvend webapplikationsfirewalls

Web Application Firewall (WAF) er et effektivt værktøj til at afbøde Layer 7 DDoS-angreb. Efter WAF'en er installeret mellem internettet og kildestedet, kan WAF'en fungere som en omvendt proxy for at beskytte målserveren mod specifikke typer ondsindet trafik.

Lag 7-angreb kan forhindres ved at filtrere anmodninger baseret på et sæt regler, der bruges til at identificere DDoS-værktøjer. En nøgleværdi ved en effektiv WAF er evnen til hurtigt at implementere tilpassede regler som reaktion på angreb.

Metode 3: Kend symptomerne på angrebet

Vi har introduceret nogle indikatorer, der betyder, at du lider af DDoS-angrebene som ovenfor. Du kan kontrollere dit problem i modsætning til ovenstående betingelser og træffe øjeblikkelige foranstaltninger for at klare det.

Metode 4: Kontinuerlig overvågning af netværkstrafik

Kontinuerlig overvågning er en teknologi og proces, som it-organisationer kan implementere for at muliggøre hurtig detektering af compliance-problemer og sikkerhedsrisici i it-infrastrukturen. Kontinuerlig overvågning af netværkstrafik er et af de vigtigste værktøjer, der er tilgængelige for IT-virksomheder.

Det kan give it-organisationer næsten øjeblikkelig feedback og indsigt i ydeevne og interaktioner på tværs af netværket, hvilket hjælper med at drive drift, sikkerhed og forretningsydelse.

Metode 5: Begræns netværksudsendelse

At begrænse antallet af anmodninger, en server modtager i en bestemt periode, er også en måde at beskytte sig mod denial-of-service-angreb.

Hvad er netværksudsendelse? I computernetværk refererer broadcasting til at sende en pakke, der vil blive modtaget af hver enhed på netværket. Begrænsning af videresendelse af udsendelser er en effektiv måde at forstyrre et højvolumen DDoS-forsøg.

For at gøre det kan dit sikkerhedsteam imødegå denne taktik ved at begrænse netværksudsendelser mellem enheder.

Mens hastighedsbegrænsning kan hjælpe med at bremse indholdstyveri af webcrawlere og beskytte mod brute force-angreb, er hastighedsbegrænsning i sig selv muligvis ikke nok til effektivt at bekæmpe sofistikerede DDoS-angreb.

På denne måde bør andre metoder være et supplement til at forbedre dit beskyttende skjold.

Metode 6: Har en serverredundans

Serverredundans refererer til mængden og intensiteten af backup, failover eller redundante servere i et computermiljø. For at aktivere serverredundans oprettes en serverreplika med samme computerkraft, lagerplads, applikationer og andre driftsparametre.

I tilfælde af fejl, nedetid eller overdreven trafik på den primære server, kan en redundant server implementeres til at tage den primære servers plads eller dele dens trafikbelastning.

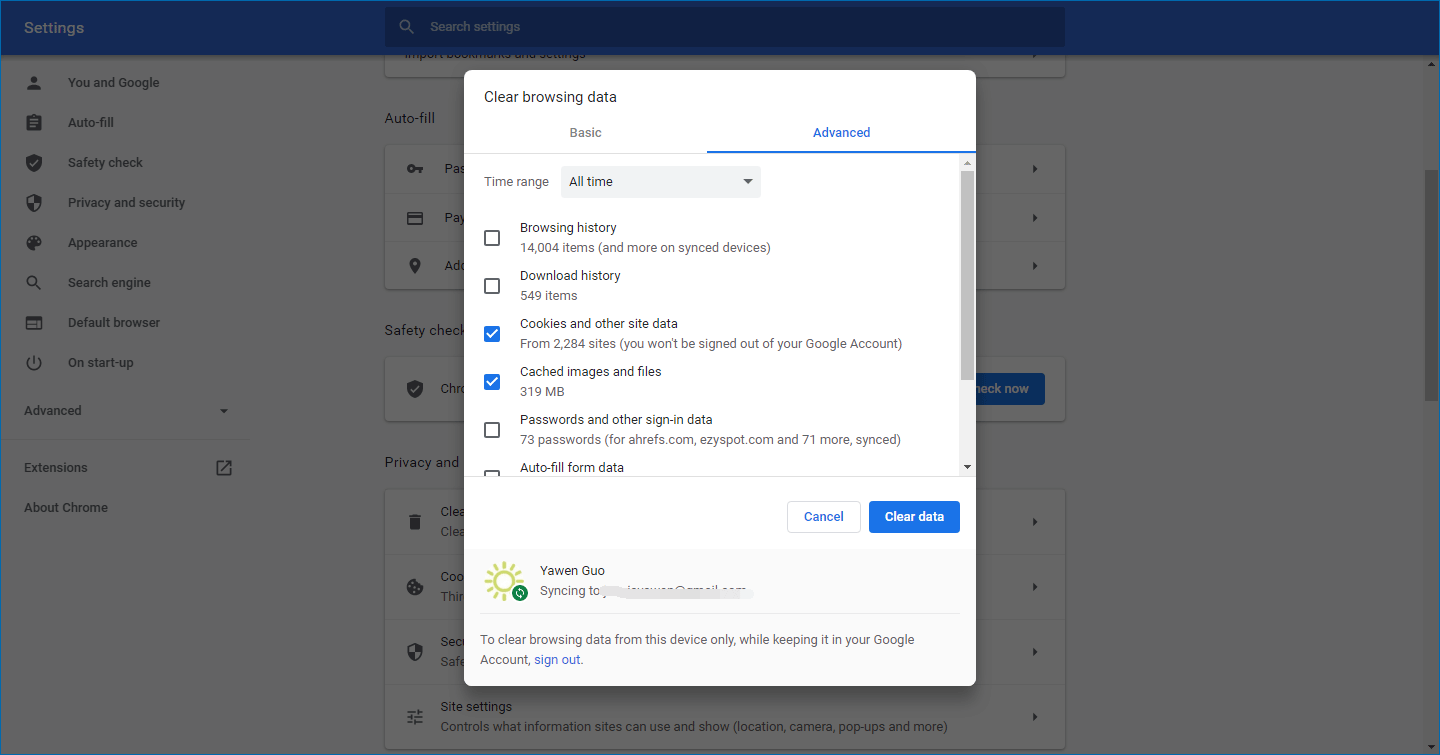

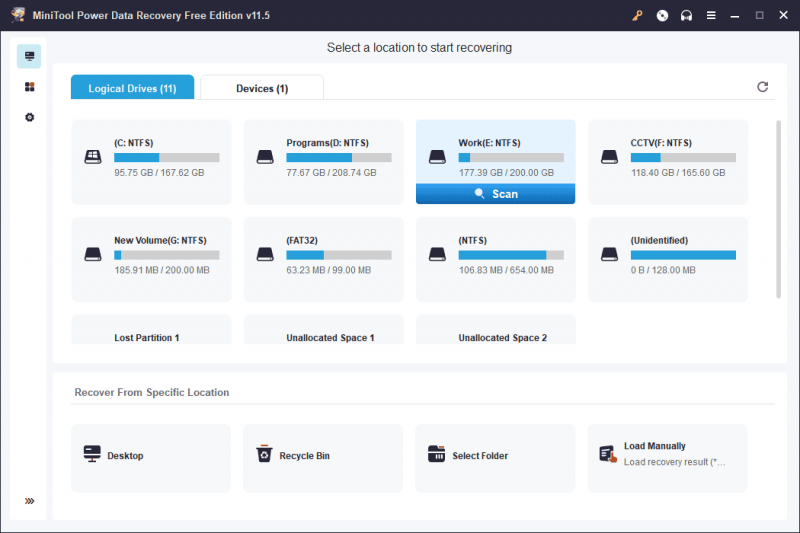

Metode 7: Brug et sikkerhedskopieringsværktøj – MiniTool ShadowMaker

Hvis du synes, det er kompliceret at udføre en serverredundans og foretrækker at spare mere tid og plads til dine vigtige data eller system, anbefales det at bruge en anden backup værktøj – MiniTool ShadowMaker – for at lave din backup og forhindre pc-nedlukning og systemnedbrud.

Først og fremmest skal du downloade og installere programmet – MiniTool ShadowMaker, og så får du en prøveversion gratis.

Trin 1: Åbn MiniTool ShadowMaker og klik Fortsæt retssag for at komme ind i programmet.

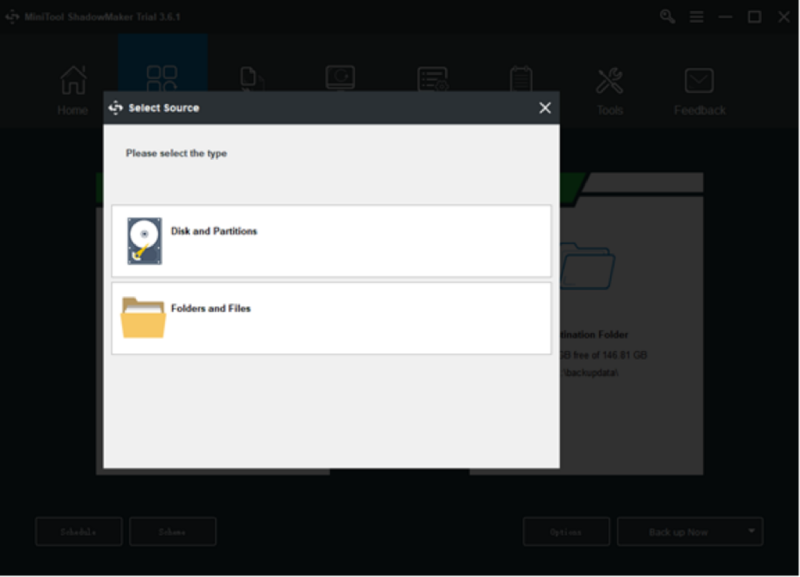

Trin 2: Skift til Backup fanen og klik på Kilde afsnit.

Trin 3: Så vil du se fire muligheder for at være dit backupindhold - system, disk, partition, mappe og fil. Vælg din backup-kilde og klik Okay at gemme den.

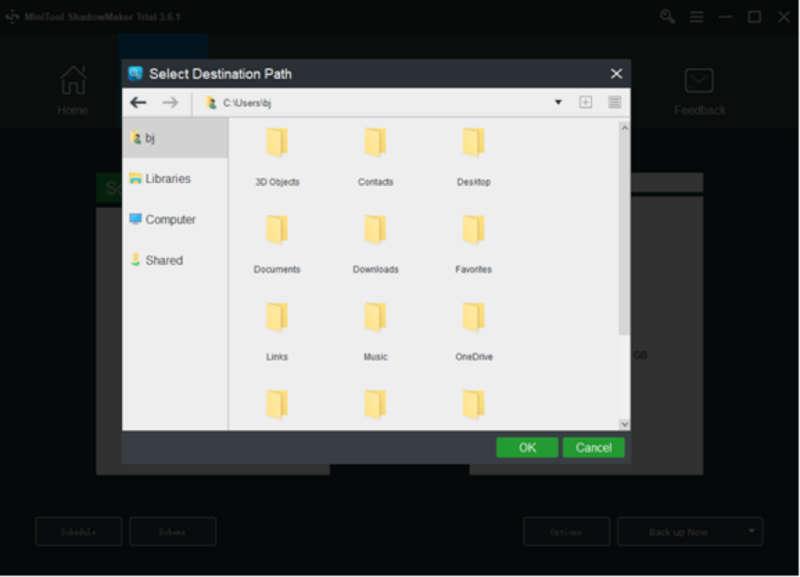

Trin 4: Gå til Bestemmelsessted del og fire muligheder er tilgængelige at vælge imellem, inklusive Administratorkontomappe , Biblioteker , Computer , og Delt . Vælg din destinationssti og klik Okay at gemme den.

Tip : Det anbefales at sikkerhedskopiere dine data til din eksterne disk for at undgå computernedbrud eller opstartsfejl osv.

Trin 5: Klik på Backup nu mulighed for at starte processen med det samme eller Sikkerhedskopier senere mulighed for at forsinke sikkerhedskopieringen. Den forsinkede backup-opgave er på Styre side.

Bundlinie:

For at forhindre DDoS-angreb skal du have en generel forståelse af det og fejlfinde det baseret på dets funktioner. Denne artikel har opregnet flere måder at lære dig, hvordan du forhindrer fra DDoS-angreb og minimerer dit tab, hvis angrebet, desværre, dukker op. Håber dit problem kan løses.

Hvis du er stødt på problemer, når du bruger MiniTool ShadowMaker, kan du efterlade en besked i den følgende kommentarzone, og vi vil svare så hurtigt som muligt. Hvis du har brug for hjælp, når du bruger MiniTool-software, kan du kontakte os via [e-mail-beskyttet] .

Sådan forhindrer du DDoS-angreb ofte stillede spørgsmål

Hvor længe varer DDoS-angreb?Mængden af DDoS-aktivitet i 2021 var højere end i tidligere år. Vi har dog set en tilstrømning af ultrakorte angreb, og faktisk varer den gennemsnitlige DDoS under fire timer. Disse resultater bekræftes af Cloudflare, som fandt ud af, at de fleste angreb forbliver under en time i varighed.

Kan nogen DDoS dig med din IP?Kan du DDoS nogen med deres IP? Ja, nogen kan DDoS dig med kun din IP-adresse. Med din IP-adresse kan en hacker overvælde din enhed med svigagtig trafik, der får din enhed til at afbryde forbindelsen til internettet og endda lukke helt ned.

Kan en firewall stoppe et DDoS-angreb?Firewalls kan ikke beskytte mod komplekse DDoS-angreb; faktisk fungerer de som DDoS-indgangspunkter. Angreb passerer lige gennem åbne firewall-porte, der er beregnet til at give adgang til legitime brugere.

Er DDoS permanent?Forbigående denial-of-service DOS-angreb opstår, når en ondsindet gerningsmand vælger at forhindre almindelige brugere i at kontakte en maskine eller netværk til det tilsigtede formål. Effekten kan være midlertidig eller ubestemt afhængig af, hvad de ønsker at få tilbage for deres indsats.

![M.2 vs Ultra M.2: Hvad er forskellen, og hvad er bedre? [MiniTool-tip]](https://gov-civil-setubal.pt/img/disk-partition-tips/07/m-2-vs-ultra-m-2-what-s-difference.jpg)

![[Fuld rettelse] Ctrl F Virker ikke på Windows 10 og Windows 11](https://gov-civil-setubal.pt/img/news/70/ctrl-f-not-working-windows-10.png)