[Forklaret] White Hat vs Black Hat - Hvad er forskellen

Forklaret White Hat Vs Black Hat Hvad Er Forskellen

Når folk står over for alle slags hacking-kanaler, er folk altid i tvivl om, hvad de skal gøre. Ved du for eksempel noget om White Hat og Black Hat? De er ikke noget om tøjdekorationer, men informationsteknologi. For mere information, artiklen om White hat vs Black Hat på MiniTool hjemmeside vil afsløre det.

Først og fremmest, hvad enten det er White Hat eller Black Hat, bruges de begge til at klassificere hackere, som er inspireret af tidlige vestlige film, hvor heltene kunne identificeres ved de hvide hatte, de bar, og skurkene ved deres sorte hatte.

Derfor kan du nemt se, at ikke alle hackere betragtes som ondsindede fjender. Hovedkategorien for hackere er klassificeret i tre typer – White Hat-hackere, Black Hat-hackere og Grey Hat-hackere, hvorfra du også kan skelne efter deres motiver – Etiske hackere, ondsindede hackere og ikke ondsindede, men ikke altid etiske hackere.

Derfor, for at finde ud af forskellen mellem White Hat og Black Hat, kan du starte med deres definitioner og arbejdsprincipper.

Hvad er White Hat?

Cyberbegrebet – White Hat hacker refererer til en programmør, der indtager positionen som en hacker og angriber sit eget system for at tjekke for sikkerhedssårbarheder. De gør det på samme måde, som hackere (almindeligvis omtalt som Black Hat-hackere) bruger til at forstyrre angreb, men de gør det for at opretholde sikkerheden.

De har normalt højt kvalificeret ekspertise og faglig viden til at finde sårbarheder i et system, men de er anderledes end en Black Hat-hacker, de er autoriseret eller certificeret til at hacke organisatoriske netværk og computersystemer, så svagheder i sikkerhedssystemerne kan afsløres, og de er i stand til at finde vej til at beskytte dem mod eksterne angreb og databrud.

Mange virksomheder og regeringer døjer efter, at disse fagfolk skal hæve deres forsvarsmure. Disse White Hat-hackere bliver ofte højt betalt, og de kan også arbejde for personlig interesse.

Hvad er Black Hat?

Black Hat-hackere bruger ofte deres færdigheder til at stjæle andres ressourcer på netværket eller knække software, der opkræves for profit. Selvom det efter deres mening er på grund af teknologien, forstyrrer denne adfærd ofte ordenen på hele markedet eller lækker andres privatliv.

De kan bryde ind i systemer, stjæle information, manipulere data og kompromittere sikkerheden, og deres angreb kan variere fra simpel malware-spredning til kompleks udnyttelse af sårbarheder og datatyveri.

White Hat vs Black Hat

White Hat vs Black Hat Intentioner

Deres motiver er den største forskel mellem White Hat hackere og Black Hat hackere.

Som vi har nævnt før, for bedre at identificere dine fjender og partnere, er hackere blevet opdelt i etiske hackere og ondsindede hackere, hvilket betyder, at nogle af dem udfører systemangreb af gode og gyldige grunde, men nogle for økonomisk vinding, politisk interesse eller ondsindet hævn. .

Ellers, selvom de bruger de samme kanaler til at anvende et angreb, så længe handlingen bliver godkendt af den angrebne, kan angriberen virke lovlig og etisk.

Etisk hacking accepteres af social anerkendelse, kendt som 'forsvarerne af informationssikkerhed', internetverdenens 'vogtere' og den uundværlige rygrad i 'Internet+'-konteksten; Black Hat-hacking hører til den ulovlige begivenhed på grund af dets forstyrrende sociale regler.

White Hat vs Black Hat Teknikker

Selvom White Hat hackere og Black Hat hackere begge har til formål at angribe systemer og finde svagheder i sikkerhedssystemet, er teknikkerne og metoderne forskellige.

White Hat Hacking

1. Social ingeniørkunst

Social engineering handler om at narre og manipulere ofre til at gøre noget, de ikke burde, såsom at foretage bankoverførsler, dele loginoplysninger og så videre.

2. Penetrationstest

Penetrationstest har til formål at afdække sårbarheder og svagheder i en organisations forsvar og endepunkter, så de kan rettes op.

3. Rekognoscering og forskning

Dette indebærer, at der laves research på organisationen for at finde sårbarheder i den fysiske og it-infrastruktur. Målet er at skaffe nok information til at identificere måder, hvorpå man lovligt kan omgå sikkerhedskontroller og -mekanismer uden at bryde eller ødelægge noget.

4. Programmering

White Hat-hackere skaber honeypots som lokkefugle, der lokker cyberkriminelle til at distrahere dem og få værdifuld information om deres angribere.

5. Brug en række forskellige digitale og fysiske værktøjer

De kan installere bots og anden malware og få adgang til netværket eller serverne.

Black Hat Hacking

Black hat hackers teknikker udvikler sig konstant, men de vigtigste angrebsmetoder vil ikke ændre sig for meget. Her er en liste over hackingteknikker, du kan støde på.

1. Phishing-angreb

Phishing er en type cybersikkerhedsangreb, hvor ondsindede aktører sender beskeder, der foregiver at være en betroet person eller enhed.

2. DDoS-angreb

Et DDoS-angreb er et forsøg på at nedbryde en onlinetjeneste ved at oversvømme den med syntetisk genereret trafik. For at lære flere detaljer om DDoS-angreb, se venligst denne artikel: Hvad er DDoS Attack? Sådan forhindrer du DDoS-angreb .

3. Trojan virus

En trojansk virus er en type malware, der skjuler dets sande indhold, forklædt som gratis software, videoer eller musik, eller fremstår som legitime reklamer, for at narre en bruger til at tro, at det er en harmløs fil.

4. Nogle af de andre populære teknikker omfatter:

- Logiske bomber

- Keylogging

- Ransomware

- Falske W.A.P.

- Råstyrke

- Skift angreb

- Cookie tyveri

- Agn angreb

White Hat vs Black Hat Arbejdsprincipper

Bortset fra deres arbejdsmotiver og teknikker, kan du kende dem fra hinanden ved deres arbejdsprincipper.

White Hat hackere

Der er fem trin for White Hat-hackere:

Fase 1: Footprinting

Footprinting er en teknik til at indsamle så meget information som muligt om et målrettet computersystem, infrastruktur og netværk for at identificere muligheder for at trænge ind i dem. Det er en af de mest effektive metoder til at identificere sårbarheder.

Trin 2: Scanning

Efter at have indsamlet de nødvendige oplysninger, vil hackere begynde at få adgang til netværket og skimme efter information, såsom brugerkonti, legitimationsoplysninger og IP-adresser.

Trin 3: Få adgang

Denne fase er, hvor en hacker bryder ind i systemet/netværket ved hjælp af forskellige værktøjer eller metoder. Efter at have gået ind i et system, skal han øge sit privilegium til administratorniveau, så han kan installere et program, han har brug for, eller ændre data eller skjule data.

Trin 4: Opretholdelse af adgang

Det er den proces, hvor hackeren allerede har fået adgang til et system. Efter at have fået adgang, installerer hackeren nogle bagdøre for at komme ind i systemet, når han skal have adgang til dette ejede system i fremtiden.

Trin 5: Analyse

Sårbarhedsanalyse er en procedure til at kontrollere alle sårbarheder i systemerne, computere og andre økosystemværktøjer. Sårbarhedsanalysen hjælper med at analysere, genkende og rangordne sårbarhederne.

Det hjælper med identifikation og vurdering af trusselsdetaljer, hvilket gør det muligt for os at holde en løsning for at beskytte dem mod hackere.

Black Hat hackere

- Opret og start malware- og DDoS-angreb for at forstyrre driften og forårsage generelt kaos og ødelæggelse.

- Opret falske sociale medieprofiler af personer, du stoler på, for at manipulere dig til at afsløre fortrolige eller bankoplysninger.

- Stjæl brugerdata ved at trænge ind i utætte databaser.

- Spred malware eller bedrag folk ved at bruge phishing-angreb.

- Søg konstant efter sårbarheder for at finde måder at udnytte dem til personlig vinding på.

- Installer spyware på deres måls enheder for at afpresse ofre.

Hvordan beskytter du dig selv mod Black Hat Hackere?

Få ikke adgang til personlige eller økonomiske data med offentlig Wi-Fi

Den største trussel mod gratis Wi-Fi-sikkerhed er hackerens evne til at placere sig mellem dig og forbindelsespunktet. Så i stedet for at tale direkte med hotspottet, sender du dine oplysninger til hackeren, som så videresender dem.

Deaktiver funktioner, du ikke har brug for

Bortset fra dit Wi-Fi er enhver funktion, der kan være en bro mellem dig og hackere, farlig, såsom GPS, Bluetooth og nogle apps. Du kan kun tænde dem, når du har brug for dem.

Vælg dine apps med omtanke

Apps er en almindelig kanal til at skjule ondsindede koder. For at undgå det, må du hellere downloade og installere programmer fra troværdige websteder, hvis nogle links vil bringe dig farlige vira og vedhæftede programmer.

Derudover skal du bare huske at opdatere dine apps regelmæssigt og rettidigt fjerne de unødvendige programmer.

Brug en adgangskode, låsekode eller kryptering.

- Brug en velrenommeret krypteret adgangskodeadministrator.

- Sørg for, at dine adgangskoder er mindst otte tegn lange, med en blanding af store og små bogstaver, og omfatter tal eller andre tegn.

- Brug lagerkrypteringsfunktionen.

- Indstil din skærm til timeout efter fem minutter eller mindre.

Sikkerhedskopier dine data på forhånd

Efter at have studeret forskellen mellem White Hat og Black Hat, har du et generelt billede af, hvad de er, og hvordan man adskiller dem. Men selvom billedet er blevet vist, og en forsigtighedsplan er blevet afsløret, kan enhver ignoreret detalje lade dig blive et mål afsløret foran hackere.

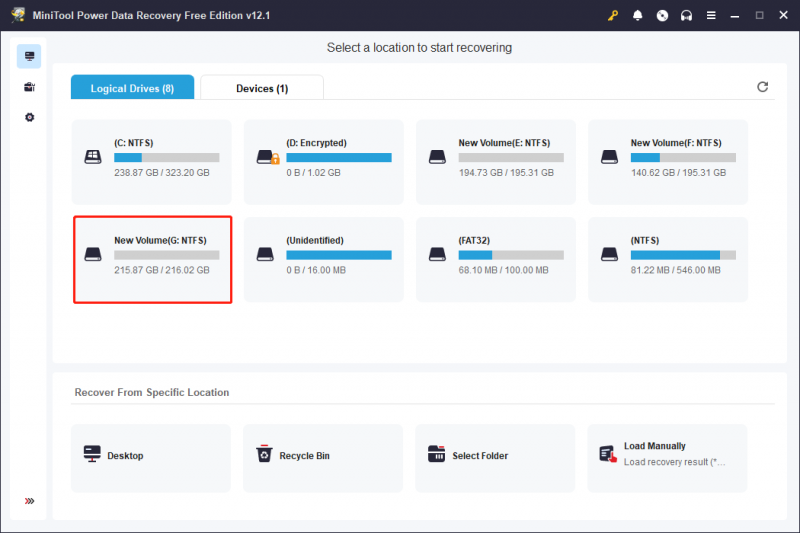

For at minimere dit tab og forhindre systemnedbrud eller andre alvorlige katastrofer lavet af hackere, kan udarbejdelse af en backup-plan altid være din sidste udvej for at gendanne dine tabte data. MiniTool ShadowMaker har viet sig til dette felt i årevis og ser større fremskridt og gennembrud.

For at sikkerhedskopiere med MiniTool ShadowMaker skal du først downloade og installere programmet, og du får en gratis prøveversion i 30 dage.

Trin 1: Klik Fortsæt retssag for at gå ind i programmet og skifte til Backup fanen.

Trin 2: Klik på Kilde sektionen og i pop op-vinduet kan du vælge sikkerhedskopieringsindhold, herunder system, disk, partition, mappe og fil. Som standard er systemet allerede indstillet som backupkilde.

Trin 3: Gå til Bestemmelsessted del, hvor du kan se fire muligheder, der indeholder Administratorkontomappe , Biblioteker , Computer , og Delt . Vælg derefter din destinationssti. Og klik derefter Okay for at gemme dine ændringer.

Trin 4: Klik på Backup nu mulighed for at starte processen med det samme eller Sikkerhedskopier senere mulighed for at forsinke sikkerhedskopieringen. Den forsinkede backup-opgave er på Styre side.

Desuden kan du med MiniTool ShadowMaker synkronisere dine filer eller klone disk. De tjenester, du kan nyde, er mere end backup. En af de nyttige funktioner – Universal gendannelse – kan hjælpe dig med at løse inkompatibilitetsproblemet, hvis du vil gendanne et system på andre computere.

Bundlinie:

I de fleste tilfælde er det svært helt at forhindre alle hacking-begivenheder, hvis du er i høj risiko for at udsætte dine vigtige og værdifulde data til det ydre, hvilket er ret nemt at finde i denne internetforbundne verden. Nogle metoder kan i hvert fald hjælpe dig med at minimere tabet, og en backupplan kan være din sidste udvej.

Hvis du er stødt på problemer, når du bruger MiniTool ShadowMaker, kan du efterlade en besked i den følgende kommentarzone, og vi vil svare så hurtigt som muligt. Hvis du har brug for hjælp, når du bruger MiniTool-software, kan du kontakte os via [e-mailbeskyttet] .

White Hat vs Black Hat FAQ

Er hvide hatte lovlige?Hvide hatte fortjener juridisk respekt. Men White Hats kan også have juridisk eksponering og sårbarhed over for retssager, selv når de hacker systemer med god hensigt, men gør det i det væsentlige uopfordret eller uopfordret inden for rammerne af et formelt kontraktligt engagement fra en principal.

Hvad er de 3 typer hackere?Der er tre velkendte typer hackere i informationssikkerhedens verden: sorte hatte, hvide hatte og grå hatte. Disse farvede hattebeskrivelser blev født, da hackere forsøgte at differentiere sig og adskille de gode hackere fra de dårlige.

Får white hat hackere betalt?CEH er en leverandørneutral legitimation, og CEH-certificerede fagfolk er i høj efterspørgsel. Medianlønnen for en etisk hacker er lidt over .000, ifølge PayScale, og topintervallet kan nå langt over 0.000.

Hvordan tjener black hat hackere penge?Der er flere måder at tjene penge på som en sort hat. Nogle af dem er hackere til leje; dybest set online lejesoldater. Andre måder inkluderer at stjæle kreditkortoplysninger fra ofre, sælge numrene på det mørke web eller bruge et offers maskine til kryptomining.

![[FIX] Service-registrering mangler eller er korrupt [MiniTool-tip]](https://gov-civil-setubal.pt/img/backup-tips/51/service-registration-is-missing.jpg)

![Sådan deaktiveres startprogrammer på din Mac-computer? [Løst!] [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/46/how-disable-startup-programs-your-mac-computer.png)

![4 måder at geninstallere Realtek HD Audio Manager Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/35/4-ways-reinstall-realtek-hd-audio-manager-windows-10.jpg)

![Løst: Fatal fejl C0000034 Anvendelse af opdateringshandling [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/56/solved-fatal-error-c0000034-applying-update-operation.png)

![Hvordan stopper du automatisk opdatering i Chrome og andre browsere [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/39/how-do-you-stop-auto-refresh-chrome-other-browsers.png)

![Chrome-adresselinje mangler? 5 måder at få det tilbage på [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/91/chrome-address-bar-missing.png)

![Windows Boot Manager kunne ikke starte i Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/58/windows-boot-manager-failed-start-windows-10.png)